“Los dirigentes brillantes y los buenos generales que sean capaces de conseguir agentes inteligentes como espías asegurarán grandes logros” – Sun Tzu, El arte de la guerra.

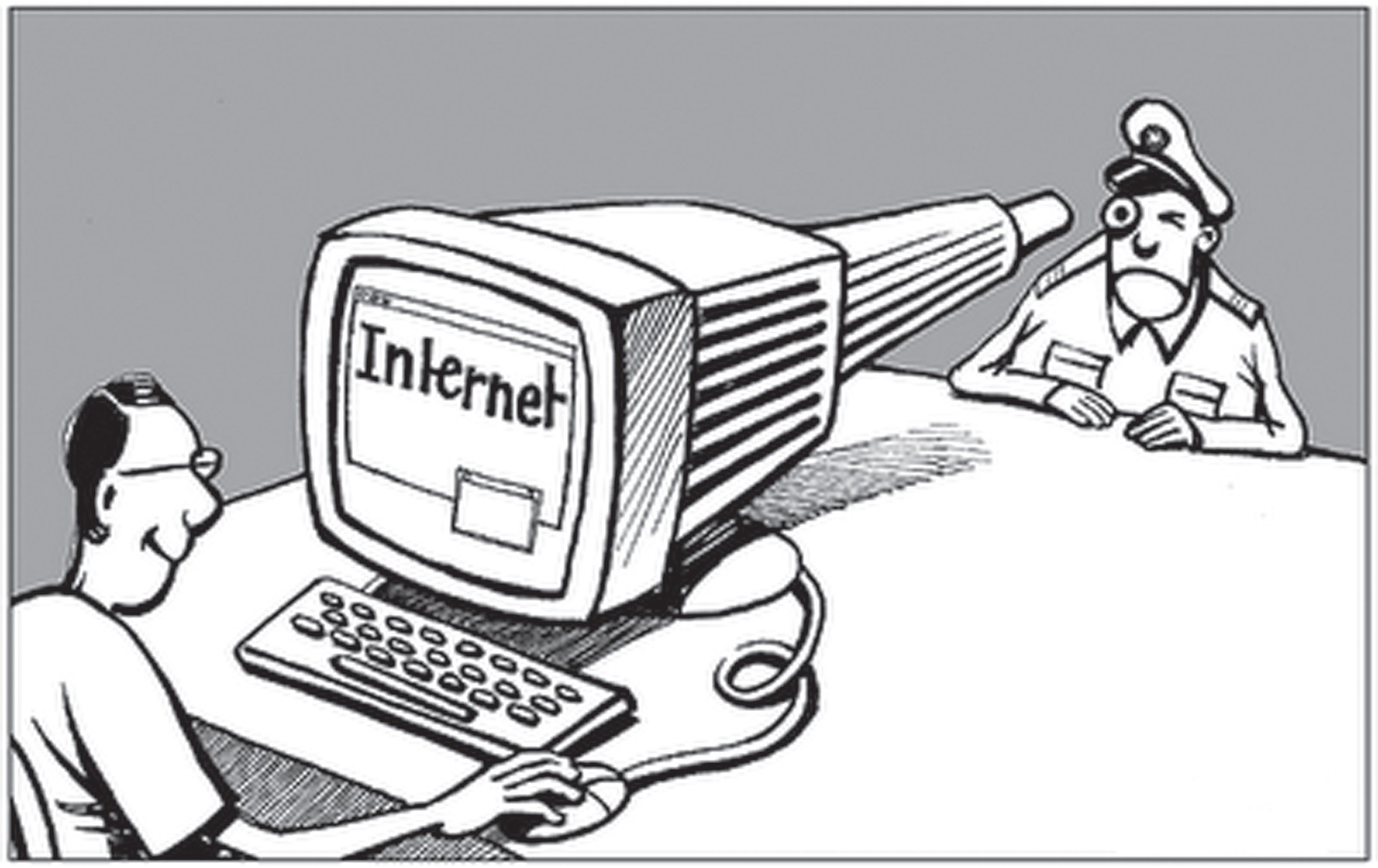

Vivimos en un mundo donde a cada paso que damos estamos siendo vigilados/as. El antiguo espionaje militar, basado en necesidades geopolíticas, militares o de guerra, ha pasado al mundo social, a la realidad de la vida cotidiana. Las viejas técnicas de espionaje en primera persona, la infiltración para obtener datos o los seguimientos de actividad cada vez son menos necesarios y están más obsoletos. Internet ha abierto un mar de posibilidades a empresas y Estados para conocerte mejor. Ya no hace falta ser una persona de relevancia política, económica o social para ser objeto de estudio, para ser espiado. Cualquier persona con un teléfono móvil (ni siquiera un smartphone) y/o una cuenta de correo electrónico puede ser perfectamente monitorizada. Los avances tecnológicos y el aumento de la capacidad de procesamiento de datos hacen posible el cuento orwelliano del control social absoluto.

Las técnicas y objetivos de este control son muy amplios. Están desde los datos facilitados a empresas comerciales con los cuales hacen perfiles por gustos o tendencias para vender o crear una mercancía nueva, hasta los datos obtenidos por la policía para realizar ficheros de seguimiento a activistas políticos. El caso es que cada paso que das por internet, queda registrado y monitorizado, en manos de organismos de dudosa confianza para un ciudadano, y de enemistad profunda para cualquier activista social.

Espionaje masivo, imperialismo 2.0

Toda institución política o económica que ostente cierto poder va a tratar de afianzarlo y expandir su área de dominio. Por ello, los Estados se dotan de ejércitos y agencias de información/espionaje. Hace unos meses saltaba la noticia del espionaje masivo de EEUU a diferentes Estados, ya fueran aliados o enemigos, a través de la NSA (Agencia de Seguridad Nacional). El objetivo de la NSA es recopilar, estudiar y clasificar toda la información posible sobre los distintos objetos de estudio de una manera prácticamente automatizada, es decir, sin necesidad de alguien escuchando o leyendo lo que alguien dice. EEUU, en su afán de monopolizar la información y el poder a escala planetaria, se ha dotado de una herramienta que a través del uso de internet o el teléfono es capaz crear perfiles completos del objeto de estudio. Todo esto con la inestimable ayuda de las grandes empresas de las telecomunicaciones: Google, Yahoo o Microsoft. La NSA recopila todos los datos posibles, da igual de quien, con los datos crea patrones y perfiles, y de estos selecciona los que más interesen a la “seguridad nacional”.

Toda institución política o económica que ostente cierto poder va a tratar de afianzarlo y expandir su área de dominio. Por ello, los Estados se dotan de ejércitos y agencias de información/espionaje. Hace unos meses saltaba la noticia del espionaje masivo de EEUU a diferentes Estados, ya fueran aliados o enemigos, a través de la NSA (Agencia de Seguridad Nacional). El objetivo de la NSA es recopilar, estudiar y clasificar toda la información posible sobre los distintos objetos de estudio de una manera prácticamente automatizada, es decir, sin necesidad de alguien escuchando o leyendo lo que alguien dice. EEUU, en su afán de monopolizar la información y el poder a escala planetaria, se ha dotado de una herramienta que a través del uso de internet o el teléfono es capaz crear perfiles completos del objeto de estudio. Todo esto con la inestimable ayuda de las grandes empresas de las telecomunicaciones: Google, Yahoo o Microsoft. La NSA recopila todos los datos posibles, da igual de quien, con los datos crea patrones y perfiles, y de estos selecciona los que más interesen a la “seguridad nacional”.

El problema real de esto, no reside en la capacidad de que un Estado espíe a otro, ya que esto es algo que siempre ha ocurrido, si no de la escala y las magnitudes de las que estamos hablando y el delirio al que nos estamos encaminando, pues estas técnicas militares llevadas al plano social significan la transformación de tu vida privada en objeto de análisis para el mercado económico. Y en el plano del activismo político da los primeros pasos en los procesos represivos que cada día se hacen más patentes.

Información para el control y la represión

Para cualquier activista político la seguridad es algo muy importante, cuando te enfrentas a alguien tienes que cuidarte muy bien las espaldas y darle la menor información posible, es algo básico. Pero alcanzar un grado de seguridad alto cada vez es más difícil, las técnicas de control cada vez son más completas. En España podríamos hacer un símil de la NSA con el CNI (Centro Nacional de Inteligencia) y más en concreto con el SITEL (Sistema Integrado de Interceptación de Telecomunicaciones), una herramienta que permite la grabación de cualquier conversación telefónica. SITEL es capaz de localizar cualquier móvil encendido, acceder al historial de todas tus comunicaciones o escucharlas en tiempo real. Complementando a SITEL existen las llamadas Brigadas Provinciales de Información de la Policía, las cuales estudian la actividad en la red de los/as militantes políticos para llevar a cabo seguimientos, como queda demostrado en una filtración de datos a cargo de Anonymous (red de ciberactivistas) que hicieron público documentos de los cuerpos de seguridad catalanes en los que se vinculaban personas con perfiles de twitter y militancia política. Todos estos datos recopilados de manera silenciosa y poco a poco, van a conformar auténticas bibliotecas con información personal de personas participantes de actividades políticas, con el fin de que en cuanto encuentren el menor atisbo de actividad delictiva poner en marcha todo el aparato represivo.

Consejos para el/la militante en la red

Internet es una ventana al mundo, por la que puedes ver y por la que te pueden ver, donde todos tus pasos quedan registrados. Debemos ser conscientes del control social existente y de los límites de la actividad en la red. Mucha gente no es consciente de la cantidad de datos personales que pone en circulación por la red, ¿quién en su sano juicio pondría carteles por todo su barrio con sus fotos personales, su dirección, trabajo o actividad política?

Además de esta precaución, también tenemos a nuestra disposición herramientas informáticas sencillas y que nos permitirán navegar de manera anónima por la red, sin dejar rastros ni pruebas de nuestra identidad, la más conocida es la red TOR. Así como servidores de correo encriptados y no-comerciales como RiseUp o Inventati. El uso de estas herramientas hace mucho más difícil el trabajo de espionaje, por lo que nos proporciona una seguridad extra.

Pero quizás el consejo más importante que se pueda dar en esto de la seguridad informática, sea el de no caer en la dependencia de dichas herramientas, es decir, primar la relación presencial a la virtual. No olvidar las calles por estar en la red, ser capaces de tejer relaciones fuertes entre individuos y colectivos y crear espacios físicos donde poder afianzarlas. La lucha está en la calle.